Laatste release: Electrum-4.5.5

Bronnen en binaries

Release-opmerkingen - Vorige uitgaven

Onze uitvoerbare bestanden zijn reproduceerbaar en zijn onafhankelijk ondertekend door verschillende bouwers.

De huidige uitvoerbare bestanden zijn ondertekend door

ThomasV

,

SomberNacht

,

Emzy

.

Windows 8.1+

Downloaden voor Windows

Download Electrum Wallet voor Windows PC om Bitcoin te verzenden en ontvangen.

Optioneel: GPG verifiëren

Optioneel: GPG-handtekeningen verifiëren

1. Installeer Gpg4win van de officiële website https://gpg4win.org

2. Klik op de bovenstaande knoppen om zowel het Electrum- als het handtekeningenbestand naar dezelfde map te downloaden.

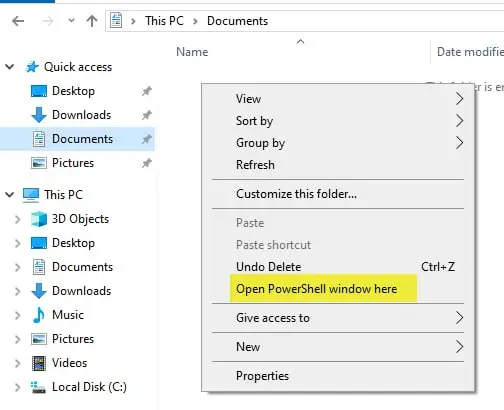

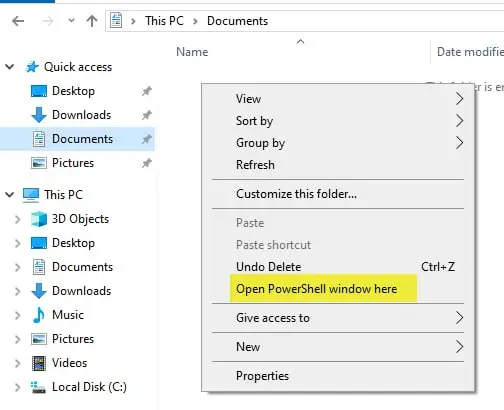

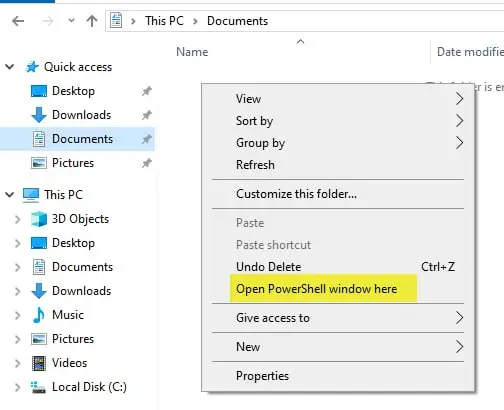

3. Houd Shift en klik met de rechtermuisknop op een map met bestanden en selecteer vervolgens "Open PowerShell window here".

4. Typ (of kopieer-plak) de volgende opdracht in het PowerShell-venster en druk op Ga naar:gpg --import electrum-4.5.5.exe.asc

5. Controleer de handtekening door het volgende commando in te typen en op te drukken Ga naar:gpg --verify electrum-4.5.5.exe.asc electrum-4.5.5.exe

6. Controleer de uitvoer. Een succesvolle verificatie toont "Goede handtekening".

Downloaden voor Windows

Download Electrum Wallet voor Windows PC om Bitcoin te verzenden en ontvangen.

Optioneel: GPG verifiëren

Optioneel: GPG-handtekeningen verifiëren

1. Installeer Gpg4win van de officiële website https://gpg4win.org

2. Klik op de bovenstaande knoppen om zowel het Electrum installatieprogramma als het handtekeningenbestand te downloaden naar dezelfde map.

3. Houd Shift en klik met de rechtermuisknop op een map met bestanden en selecteer vervolgens "Open PowerShell window here".

4. Typ (of kopieer-plak) de volgende opdracht in het PowerShell-venster en druk op Ga naar:gpg --import electrum-4.5.5-setup.exe.asc

5. Controleer de handtekening door het volgende commando in te typen en op te drukken Ga naar:gpg --verify electrum-4.5.5-setup.exe.asc electrum-4.5.5-setup.exe

6. Controleer de uitvoer. Een succesvolle verificatie toont "Goede handtekening".

Downloaden voor Windows

Download Electrum Wallet voor Windows PC om Bitcoin te verzenden en ontvangen.

Optioneel: GPG verifiëren

Optioneel: GPG-handtekeningen verifiëren

1. Installeer Gpg4win van de officiële website https://gpg4win.org

2. Klik op de bovenstaande knoppen om zowel de Electrum portable executable als het handtekeningenbestand te downloaden naar dezelfde map.

3. Houd Shift en klik met de rechtermuisknop op een map met bestanden en selecteer vervolgens "Open PowerShell window here".

4. Typ (of kopieer-plak) de volgende opdracht in het PowerShell-venster en druk op Ga naar:gpg --import electrum-4.5.5-portable.exe.asc

5. Controleer de handtekening door het volgende commando in te typen en op te drukken Ga naar:gpg --verify electrum-4.5.5-portable.exe.asc electrum-4.5.5-portable.exe

6. Controleer de uitvoer. Een succesvolle verificatie toont "Goede handtekening".

Linux

Electrum downloaden voor Linux

Download Electrum Wallet voor Linux PC om Bitcoin te verzenden en ontvangen.

Optioneel: GPG verifiëren

Optioneel: GPG-handtekeningen verifiëren

1. Installeer wget en gnupg

![]() Debian /

Debian /

![]() Ubuntu /

Ubuntu /

![]() Munt

Munt

sudo apt updatesudo apt install wget gnupg

![]() Fedora /

Fedora /

![]() Rode Hoed /

Rode Hoed /

![]() CentOS

CentOS

sudo dnf install wget gnupg

![]() Arch Linux /

Arch Linux /

![]() Manjaro

Manjaro

sudo pacman -S wget gnupg

![]() OpenSUSE

OpenSUSE

sudo zypper install wget gnupg

2. GPG-handtekeningen verifiëren

wget https://download.electrum.is/4.5.5/Electrum-4.5.5.tar.gz.asc && wget https://download.electrum.is/4.5.5/Electrum-4.5.5.tar.gz && gpg --verify electrum-4.5.5.tar.gz.asc electrum-4.5.5.tar.gz

macOS 10.13+

Electrum downloaden voor Mac

Download Electrum Wallet voor Mac PC om Bitcoin te verzenden en ontvangen.

Optioneel: GPG verifiëren

Python 3.8+

Download Electrum voor Python

Download Electrum Wallet voor Python om Bitcoin te verzenden en ontvangen.

Installatie vanuit Python bronnen

Afhankelijkheden installeren:

sudo apt-get install python3-pyqt5 libsecp256k1-dev python3-cryptography

Pakket downloaden:

wget https://download.electrum.is/4.5.5/Electrum-4.5.5.tar.gz

Handtekeningen verifiëren:

gpg --verify Electrum-4.5.5.tar.gz.asc

Uitvoeren zonder te installeren:

tar -xvf Electrum-4.5.5.tar.gz

python3 Electrum-4.5.5/run_electrum

Installeren met PIP:

sudo apt-get install python3-setuptools python3-pip

python3 -m pip install --user Electrum-4.5.5.tar.gz

Hoe GPG-handtekeningen te verifiëren

GPG handtekeningen dienen als een kritisch authenticatiemechanisme dat bevestigt dat gedistribueerde bestanden de digitale voetafdruk dragen van de legitieme eigenaar van de handtekeningsleutel.

Deze beveiligingsmaatregel is van vitaal belang; als kwaadwillenden bijvoorbeeld deze website zouden compromitteren en de echte Electrum-bestanden zouden vervangen, zou het verificatieproces van de handtekening zou falen. Dit komt omdat de indringer niet in staat is om geldige handtekeningen te genereren.

Om GPG handtekeningen te kunnen verifiëren, moet je eerst de publieke sleutel van de ondertekenaar importeren. Voor Electrum binaries, ThomasV openbare sleutel wordt gebruikt voor het ondertekenen. Linux gebruikers kunnen deze sleutel importeren door het volgende commando in hun terminal uit te voeren: gpg --import ThomasV.asc.

Voor Windows (gids) en macOS (gids) gebruikers zijn er speciale zelfstudies beschikbaar om u door het proces te leiden. Bij het importeren van een sleutel is het noodzakelijk om de vingerafdruk te verifiëren met behulp van onafhankelijke bronnen, zoals degene die hier wordt geleverd, of door gebruik te maken van de Web van vertrouwen systeem.

Opmerking voor Windows-gebruikers

Electrum-softwarepakketten triggeren vaak waarschuwingen in verschillende antivirusprogramma's. Dit is onvermijdelijk en we verzoeken gebruikers vriendelijk deze incidenten niet aan ons te melden. Dit is onvermijdelijk, en we verzoeken gebruikers vriendelijk om deze incidenten niet aan ons te melden.

Anti-virussoftware gebruikt heuristische methoden om potentiële malware te identificeren, wat vaak leidt tot vals-positieve resultaten. Als je vertrouwen hebt in het ontwikkelteam van het Electrum project, raden we aan om de GPG handtekening van de Electrum binaries te verifiëren en eventuele anti-virus waarschuwingen te negeren. Voor gebruikers die twijfelen om de ontwikkelaars van het project te vertrouwen, raden we aan om de binaries zelf te compileren of de software direct vanuit de broncode uit te voeren. Daarnaast, als malware een belangrijke zorg voor je is, kan het raadzaam zijn om een besturingssysteem te overwegen dat niet zwaar vertrouwt op anti-virus software voor beveiliging.

Gebruikers van oudere Windows-versies moeten mogelijk het programma KB2999226 Windows-update om compatibiliteit te garanderen.